Каско как расшифровывается: КАСКО — это аббревиатура? Как расшифровать это слово

что это такое (расшифровка), преимущества АвтоКАСКО

Рынок страхования КАСКО в России активно развивается. Все больше автовладельцев начинают понимать, что такое КАСКО, в чем его особенности, и какие могут быть преимущества от данного вида автострахования. Но обо всем, по порядку. Давайте начнем с определения термина КАСКО – что это такое и есть ли вообще расшифровка у этого слова?

Многие ошибочно считают, что КАСКО – это какая-то аббревиатура, и ломают голову над тем, как её расшифровать.

На самом деле, слово «КАСКО» произошло от итальянского «casco», которое переводится на русский язык как «борт» или «щит». Его история началась со страхования судов, перевозивших грузы. Однако, сейчас, термин КАСКО относится только к страхованию автомобилей.

Все автовладельцы знают, что такое ОСАГО, потому что данный вид страхования является обязательным в нашей стране уже несколько лет. Но ОСАГО распространяется только на ответственность автовладельца, а не на его автомобиль. Возникает логичный вопрос, как защитить собственное авто? Для того, чтобы чувствовать, что ваша машина в безопасности, следует приобрести полис добровольного вида страхования – КАСКО.

Возникает логичный вопрос, как защитить собственное авто? Для того, чтобы чувствовать, что ваша машина в безопасности, следует приобрести полис добровольного вида страхования – КАСКО.

Преимущества автострахования КАСКО

Оформление полиса КАСКО даёт автовладельцу следующие преимущества:

- Страхование по риску «Ущерб». Компенсация расходов за собственный автомобиль при попадании в ДТП, по причине стихийных бедствий, а также в результате противоправных действий третьих лиц. Причем в случае ДТП неважно кто виновник аварии, страховые компании будут покрывать расходы на восстановление авто в обеих ситуациях, и, когда вы виноваты, и, когда в вас врезались.

- Есть возможность застраховаться от риска «Угон».

- Страхование не только транспортного средства, но и дополнительного оборудования, например, магнитолы, спутниковой сигнализации.

- Страховая сумма устанавливается по соглашению сторон, прописывается в договоре, и не уменьшается в течение действия полиса КАСКО.

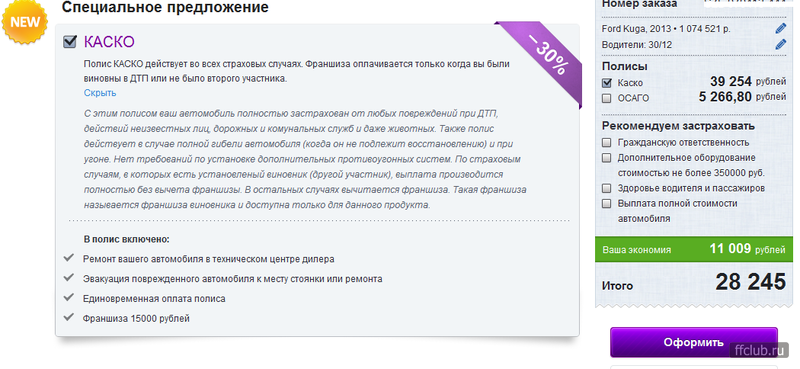

- Страхователь имеет право выбрать способ компенсации ущерба: денежные средства или ремонт на автосервисе.

- Компенсация незначительного ущерба транспортного средства без предоставления справок из ГИБДД. Эта услуга пользуется большим спросом у страхователей, но ее предлагают далеко не все страховые компании, поэтому этот вопрос нужно заранее согласовывать.

- Дополнительные опции, которые страховщики включают в программы страхования КАСКО. К дополнительным услугам можно отнести урегулирование страхового случая в сервисном центре, эвакуация автомобиля или помощь на дорогах.

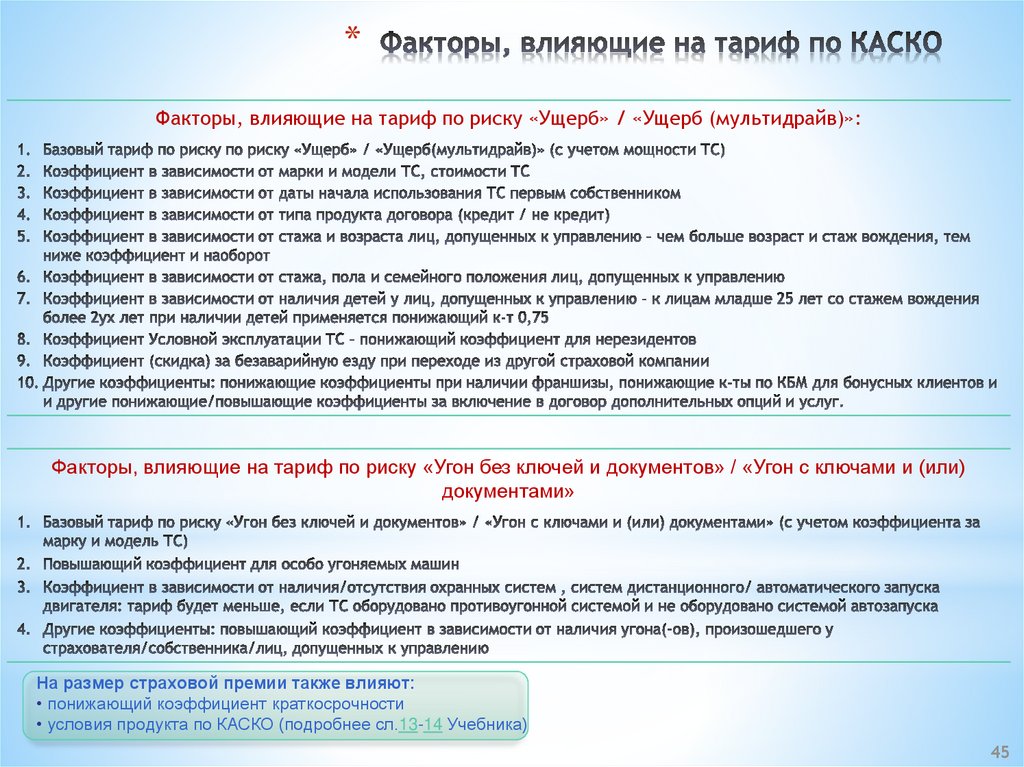

Но, несмотря на все достоинства КАСКО, у данного вида страхования есть один минус, причем значительный, который является для многих автовладельцев камнем преткновения, – это цена. Стоимость добровольного вида автострахования раз в 10-15 может превышать цену обязательного страхования авто. Для многих автовладельцев вопрос, как уменьшить стоимость КАСКО, является очень актуальным.

Как сэкономить на КАСКО?

Рассмотрим варианты, как сэкономить на КАСКО:

- Приобретение полисов ОСАГО и КАСКО у одного страховщика. Страховые компании даже готовы снижать тарифы для тех, кто покупает два типа автостраховки.

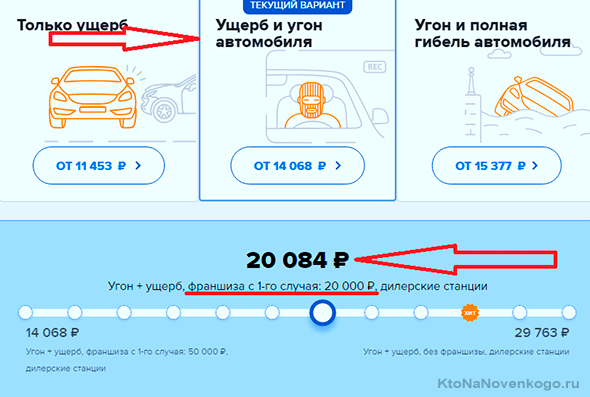

- Застраховать транспортное средство можно частично. Если дома есть гараж, а на работе – охраняемая стоянка, то стоит застраховаться только по риску «Ущерб». Или наоборот, если на дорогах вы в своих силах уверены, то выбирайте риск «Угон», если ни днем, ни ночью нет охраняемого места парковки.

- Выбирайте правильно лиц, допущенных к управлению своего автомобиля. Водителей с минимальным стажем лучше не допускать за руль своего транспортного средства, ведь по статистике 75% всех аварий происходит с теми, у кого нет и 3-х лет стажа. При этом в полис ОСАГО можно вписать любых водителей, так как разница на ОСАГО не будет так значительна.

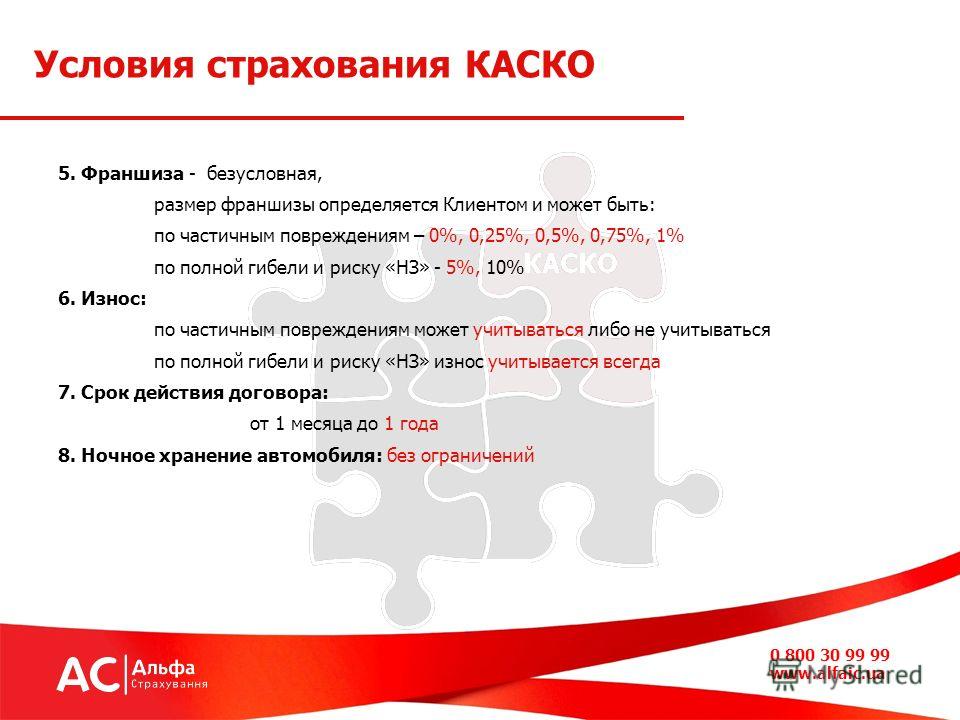

- Рассмотрите варианты страхования авто с франшизой. Но помните, что франшиза – это та часть убытка, которую страховщики не выплатят, зато цена на КАСКО заметно снизится.

- Компенсация расходов в денежном виде при наступлении страхового события позволит немного сэкономить на КАСКО, так как страховые компании всегда применяют повышающие коэффициента за ремонт на сервисе.

- Единовременная и наличная оплата также могут влиять на стоимость КАСКО у некоторых страховщиков.

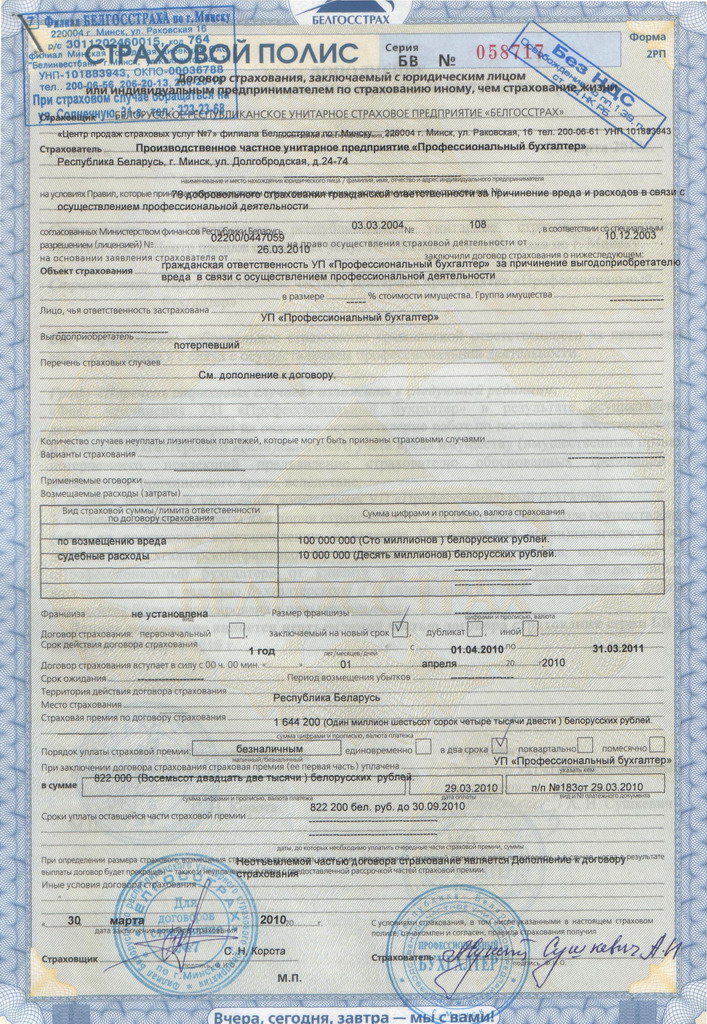

Что нужно знать перед оформлением полиса КАСКО

Каждый владелец автомобиля должен знать как можно больше информации о полисах КАСКО: что это такое, какие дает преимущества, как можно сэкономить. Перед заключением договора следует сразу спросить у сотрудников страховой компании, что делать в той или иной ситуации, как уведомить страховщика о страховом случае, какие нужны справки и т.д.

Также вам, наверняка, будет интересно узнать, какую страховку лучше выбрать при ДТП – КАСКО или ОСАГО?

Страховых компаний, которые занимаются автострахованием на нашем рынке, огромное количество. Лидерами являются Росгосстрах, Ингосстрах, АльфаСтрахование, Ресо, Согласие. Эти страховые компании уже давно работают на рынке, имеют крупных клиентов и хорошую репутацию. Цены у них выше, чем у мелких региональных компаний, но зато они предлагают услуги отличного качества.

Лидерами являются Росгосстрах, Ингосстрах, АльфаСтрахование, Ресо, Согласие. Эти страховые компании уже давно работают на рынке, имеют крупных клиентов и хорошую репутацию. Цены у них выше, чем у мелких региональных компаний, но зато они предлагают услуги отличного качества.

Также при выборе программы по КАСКО можно обратиться к помощи страхового агента или квалифицированного брокера, которые произведут расчеты сразу по нескольким страховым компаниям. Однако следует помнить, что платить за КАСКО придется из своего кармана, поэтому решать где застраховать машину нужно самостоятельно.

Актуальное видео: КАСКО – что это такое?

ОСАГО и КАСКО расшифровка аббревиатуры

Главная » Автострахование

Хотите пройти тест по материалам статьи после ее прочтения?

ДаНет

Если спросить у любого профессионального страховщика, какая у ОСАГО расшифровка и что вообще этот термин означает, то ответить сможет практически каждый. Однако не все автовладельцы имеют возможность спросить об этом. Но большие вопросы вызывает другой тип страхования, а именно КАСКО: как расшифровывается этот термин? Для любознательных и разносторонних водителей как раз пригодится наша статья.

Однако не все автовладельцы имеют возможность спросить об этом. Но большие вопросы вызывает другой тип страхования, а именно КАСКО: как расшифровывается этот термин? Для любознательных и разносторонних водителей как раз пригодится наша статья.

Содержание

- ОСАГО: как расшифровать

- КАСКО

- Ошибочные версии расшифровки

ОСАГО: как расшифровать

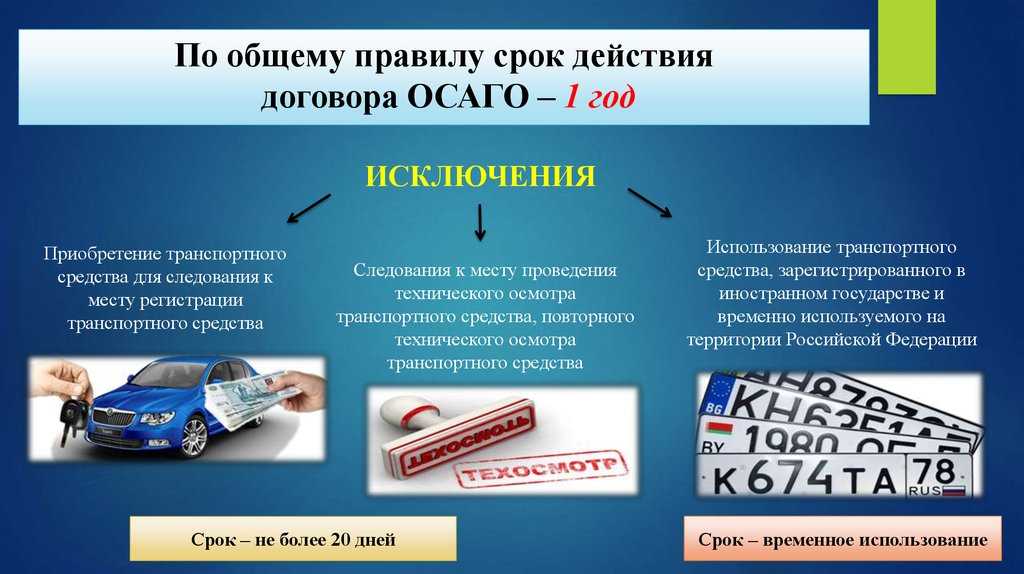

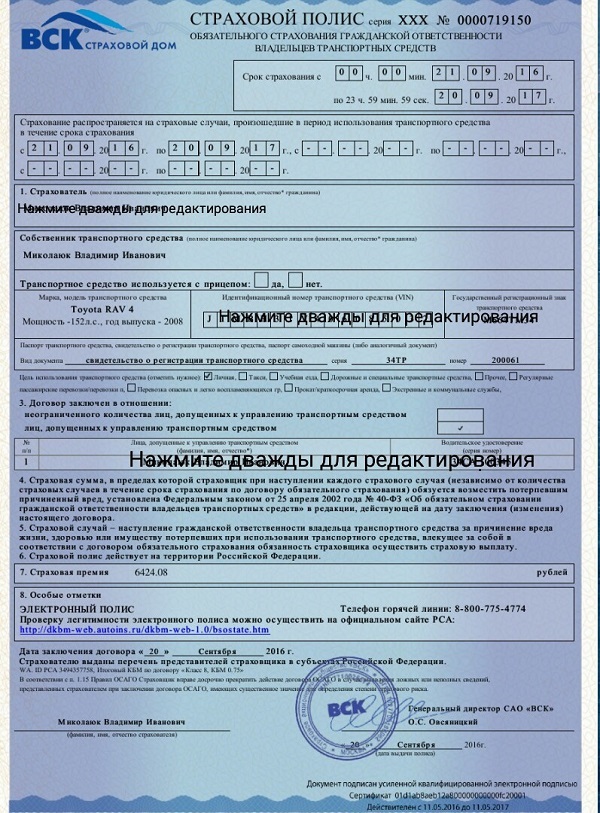

ОСАГО является самым популярным договором страхования автогражданской ответственности, и объяснение этому достаточно простое – этот полис должны приобретать все водители, имеющие транспортное средство. Обязательное оформление подкрепляется законодательно, а за отсутствие документа при проверке даже положен штраф. Несмотря на все вышесказанное, большинство автовладельцев даже не знают, что это такое и как правильно расшифровывать данное слово.

Для ОСАГО предусмотрена расшифровка аббревиатуры, и звучит она следующим образом:

- О – обязательное;

- С – страхование;

- А – авто/автомобильной;

- Г – гражданской;

- О – ответственности.

Почему именно «автогражданской» ответственности? Дело в том, что полис не покрывает ущерб для автомобиля участника аварии, он покрывает ответственность водителя. Причем как ответственность за нанесение ущерба другому автомобилю, так и за нанесение ущерба пассажирам/водителю. Именно поэтому при таком страховании не положено никаких выплат виновнику происшествия.

В особенностях ОСАГО, точнее, как расшифровывается термин, мы немного разобрались. Еще стоит отметить одну особенность, отличающую данный тип автострахования – это публичность договора. Если говорить по сути, то каждый автовладелец может обратиться абсолютно в любую страховую компанию по своему усмотрению, и она не вправе отказать в заключении договора. Более того, она обязана оформить бумагу, а если сотрудники фирмы отказали по надуманному поводу, то это способно повлечь крупный штраф.

КАСКО

Если у вас есть знакомый специалист, который разбирается в страховании, спросите у него, есть ли у термина КАСКО расшифровка этой аббревиатуры? Большинство ответит положительно, и даже по буквам расшифрует наименование для вас:

- К – комплексное;

- А – автомобильное;

- С – страхование;

- К – кроме;

- О – ответственности.

Однако у КАСКО нет аббревиатуры – это лишь миф, который появился по аналогии обязательного страхования. На самом деле этот тип полиса даже нельзя считать полностью «автомобильным», поскольку существуют разные его типы, предназначенные, например, для страхования кораблей или даже воздушных судов.

Правило писать термин «КАСКО» с заглавных букв тоже прижилось по аналогии с ОСАГО, хотя этот момент до сих пор остается спорным.

Но раз уж слово КАСКО существует, то как расшифровывается аббревиатура? Ее нет, а слово на самом деле происходит от своего итальянского «прародителя» — casco. Если обратиться к словарю, то можно увидеть, что в переводе данное слово переводится как «борт». На самом деле это весьма логично, ведь, приобретая дополнительное автострахование, вы фактически страхуете борт своего автомобиля.

Ошибочные версии расшифровки

Расшифровать КАСКО многие пытаются и на основании других иностранных слов, поэтому в сети могут встречаться такие варианты обозначений:

- Cascade (англ.

) часто переводится дословно, поскольку обозначает акробатическую череду имитации падения. Данное слово часто используется людьми, чья профессия связана с эффектными упражнениями – фигуристы, циркачи и т. д. Каким образом используется для КАСКО расшифровка? Логика сторонников данного толкования такова, что ущерб по этой страховой программе – лишь имитация для владельца ТС, ведь он будет восстановлен бесплатно.

) часто переводится дословно, поскольку обозначает акробатическую череду имитации падения. Данное слово часто используется людьми, чья профессия связана с эффектными упражнениями – фигуристы, циркачи и т. д. Каким образом используется для КАСКО расшифровка? Логика сторонников данного толкования такова, что ущерб по этой страховой программе – лишь имитация для владельца ТС, ведь он будет восстановлен бесплатно. - Следующий термин уже позаимствован из французского языка – casque. Перевод данного слова обозначает каску, которая до 19 века использовалась в снаряжении армии Франции. При трактовании ссылаются на то, что данный страховой полис выступает лишь номинальной защитой, но не страхует главного – жизни собственника машины и его пассажиров.

- Слово «casco» в испанском языке означает «череп». Приверженцы происхождения термина именно от этого слова подкрепляют свои слова тем, что в прошлом водители в Испании действительно наносили череп через трафарет на кузов своего транспорта.

Таким образом всех пешеходов предупреждали о его опасности. А первые выпущенные страховые полиса действительно имели изображения черепа.

Таким образом всех пешеходов предупреждали о его опасности. А первые выпущенные страховые полиса действительно имели изображения черепа.

Все описанные выше примеры считаются ошибочными. Однако достоверно определить страну зарождения этого термина до сих пор не удалось. Историки все же склоняются к тому, что прародители современной системы КАСКО были зарождены еще во времена Средневековья на Апеннинском полуострове, поэтому и принято считать, что именно отсюда происходит это слово.

Вот мы и расшифровали термины ОСАГО и КАСКО. Это две разные системы страхования, с разным подходом и степенями ответственности. Они имеют еще много своих отличий и особенностей, поэтому лучше о них прочитать подробнее в наших тематических статьях.

0 4 743 автострахование КАСКО ОСАГО

Максим Алексеевич/ автор статьи

Высшее юридическое образование. Более 20 лет опыт работы в органах внутренних дел.

Более 20 лет опыт работы в органах внутренних дел.

Понравилась статья? Сохраните для себя в социальных сетях::

Представляем Quantum-Safe Crypto TLS для IBM Key Protect

Защитите свои данные в будущем, используя самую надежную на сегодняшний день квантово-безопасную зашифрованную связь.

В чем проблема постквантовых вычислений?

Чтобы обеспечить конфиденциальность конфиденциальной или важной информации, организации используют алгоритмы шифрования. Эти алгоритмы берут цифровую информацию в чистом виде и преобразуют ее в вычислительно трудно декодируемое непонятное сообщение, которое можно реконструировать только при наличии правильного цифрового ключа. Этот процесс шифрования использовался для защиты данных в пути (коммуникациях), данных в состоянии покоя (хранящихся), используемых данных (в памяти), для обеспечения целостности данных (цифровая подпись) и для управления всеми процессами аутентификации. протоколы (подтверждение личности). В настоящее время используется несколько алгоритмов шифрования с разной степенью надежности, но все они, как правило, находятся вне досягаемости вычислительной мощности, доступной для декодирования методом грубой силы.

До сих пор.

С появлением квантовых вычислений можно будет сократить время, необходимое для взлома некоторых алгоритмов шифрования, используемых сегодня, особенно асимметричных алгоритмов (то есть алгоритмов с открытым ключом), которые обычно используются для установления протоколов связи. например SSL или TLS (используется для HTTPS) или для цифровой подписи информации.

Хотя квантовые вычисления все еще не являются широко доступными и практичными, быстрые улучшения сделают их таковыми через несколько лет. Организации, которые заинтересованы в нарушении конфиденциальности (преступно или нет), принимают меры сейчас, ожидая, что у них будет достаточно вычислительной мощности для расшифровки сегодняшних сообщений или полезной нагрузки. Эти организации-нарушители прослушивают текущие коммуникации, чтобы взломать их и извлечь конфиденциальную информацию, как только квантовые вычисления сделают это возможным.

Что такое QSC TLS?

Разрабатываются квантово-безопасные алгоритмы шифрования (QSC) для защиты от воздействия, создаваемого квантовыми вычислениями, но эти алгоритмы все еще проходят процесс стандартизации NIST. Многие компании, в том числе IBM, предложили кандидатов для стандартизации. Однако трудно предсказать, какие алгоритмы QSC будут выбраны.

Многие компании, в том числе IBM, предложили кандидатов для стандартизации. Однако трудно предсказать, какие алгоритмы QSC будут выбраны.

IBM находится в авангарде этой работы по стандартизации. IBM Research поддерживает проект Crystal Project с открытым исходным кодом, который разрабатывает алгоритмы Kyber QSC. После тщательного изучения Kyber прошел последний этап отбора, соревнуясь с двумя другими алгоритмами. Учитывая надежность, производительность и возможности адаптации, Kyber остается главным претендентом.

В условиях этой неопределенности, какова наилучшая стратегия для организации, чтобы защитить свои наиболее конфиденциальные данные в ожидании утвержденного стандарта QSC? IBM хочет помочь этим организациям предотвратить атаки с утечкой данных, которые рассчитывают использовать квантовые вычисления для раскрытия конфиденциальных сообщений и хранения конфиденциальных данных.

С этой целью мы применяем Kyber для защиты наиболее уязвимых и важных процессов в случае взлома — TLS-связь с сервером управления ключами (KMS) и маршрутизация рабочей нагрузки (Ingress Controller) для Kubernetes или OpenShift. Кроме того, это укрепление должно быть выполнено таким образом, чтобы обеспечить сосуществование с текущими функциями и обеспечить возможность беспрепятственного обновления до любой из оценок NIST, не прибегая к миграции с удалением и заменой.

Кроме того, это укрепление должно быть выполнено таким образом, чтобы обеспечить сосуществование с текущими функциями и обеспечить возможность беспрепятственного обновления до любой из оценок NIST, не прибегая к миграции с удалением и заменой.

В этом обзоре мы сосредоточимся на инновационном подходе к упреждающей защите системы Key Protect KMS с помощью QSC TLS. Другой процесс усиления защиты контроллеров Ingress для Kubernetes и OpenShift будет рассматриваться отдельно.

IBM Key Protect — это решение IBM Cloud для управления ключами (KMS), предназначенное для безопасного обслуживания и управления жизненным циклом симметричных ключей для широкого набора серверных облачных служб и клиентских приложений. Key Protect использует TLS для обмена или добавления основного корневого ключа, предоставленного клиентами, для шифрования последующих ключей, которые используются для шифрования серверных или клиентских ресурсов.

Это начальное соединение TLS открыто для Интернета, где существует более высокий риск перехвата трафика. Учитывая, что первоначальное установление сеанса TLS выполняется с использованием асимметричных ключей, которые более уязвимы для взлома квантовых вычислений, главный корневой ключ подвергается большему риску взлома в будущем. Как только злоумышленник получает главный корневой ключ, он может использовать его для получения всех остальных ключей в KMS и использовать их для расшифровки данных, хранящихся в серверных службах.

Учитывая, что первоначальное установление сеанса TLS выполняется с использованием асимметричных ключей, которые более уязвимы для взлома квантовых вычислений, главный корневой ключ подвергается большему риску взлома в будущем. Как только злоумышленник получает главный корневой ключ, он может использовать его для получения всех остальных ключей в KMS и использовать их для расшифровки данных, хранящихся в серверных службах.

Какие алгоритмы QSC предлагает IBM?

NIST выбрал четыре алгоритма в качестве финалистов третьего раунда для шифрования с открытым ключом и установления ключа в TLS-коммуникациях: классический McEliece, Crystals-Kyber, NTRU и Sabre. Параллельно финалистами третьего раунда NIST по алгоритмам цифровой подписи стали Crystals-Dilithium, Falcon и Rainbow. Ожидаемая доступность окончательных проектов стандартов NIST ожидается между 2022 и 2024 годами, то есть через несколько лет. В то время как процесс выбора продолжает сужать алгоритмы-кандидаты, IBM решила сделать квантово-безопасный алгоритм доступным в IBM Public Cloud, учитывая необходимость защиты от текущих потенциальных атак, описанных выше.

IBM Research принимала активное участие в разработке и реализации квантово-безопасных алгоритмов в рамках проекта Crystal и была соавтором заявок в NIST для Crystals-Kyber (криптография с открытым ключом), Crystals-Dilithium (цифровая подпись), а также в рамках проекта Falcon с соавторскими материалами Falcon (Digital Signature).

Служба IBM Public Cloud Key Management (Key Protect) предлагает алгоритм Crystals-Kyber в гибридном режиме. Kyber — это защищенный IND-CCA2 механизм инкапсуляции ключей (KEM), надежность которого основана на сложности решения проблемы обучения с ошибками (LWE) в решетках модулей.

Гибридный режим был выбран на основе рекомендаций проекта Crystals, включающих классический алгоритм шифрования с открытым ключом (например, эллиптическая кривая Диффи-Хеллмана) и квантово-безопасный алгоритм Kyber. Используя гибридные алгоритмы обмена ключами, пользователи могут безопасно продолжать использовать классическую защиту шифрования обмена открытыми ключами и могут использовать дополнительный уровень защиты безопасности от квантово-безопасной криптографии. Этот гибридный режим предпочтительнее для текущих прозрачных операций, пока NIST не стандартизирует квантово-безопасные алгоритмы. По мере того как NIST продолжает процесс оценки, эти алгоритмы будут развиваться и укреплять безопасность. IBM продолжает следовать процессу оценки NIST и предоставит окончательный стандартизированный алгоритм в своем общедоступном облаке, когда он станет доступен. До тех пор это лучший и наиболее гибкий вариант использования квантово-безопасных алгоритмов в гибридном режиме.

Этот гибридный режим предпочтительнее для текущих прозрачных операций, пока NIST не стандартизирует квантово-безопасные алгоритмы. По мере того как NIST продолжает процесс оценки, эти алгоритмы будут развиваться и укреплять безопасность. IBM продолжает следовать процессу оценки NIST и предоставит окончательный стандартизированный алгоритм в своем общедоступном облаке, когда он станет доступен. До тех пор это лучший и наиболее гибкий вариант использования квантово-безопасных алгоритмов в гибридном режиме.

Поскольку квантовые вычисления продолжают развиваться, ожидается, что достаточно мощный квантовый компьютер сможет взломать классическую криптографию с открытым ключом за считанные минуты, запустив алгоритм «SHOR». Хотя большие квантовые компьютеры сегодня недоступны, любые передаваемые данные TLS можно будет отследить, сохранить и расшифровать, когда эти большие квантовые компьютеры станут реальностью. Такие данные, как финансы, здоровье или личная информация, как правило, имеют длительный срок хранения и ценность, поэтому крайне важно, чтобы текущие передаваемые данные TLS были защищены с помощью квантово-безопасного алгоритма в гибридном режиме для защиты от утечек данных.

Злоумышленник может разорвать классическую связь ECC/RSA (текущая схема шифрования с открытым ключом) с квантовым компьютером, получив доступ к сеансовому ключу и расшифровав его содержимое. При гибридном подходе IBM алгоритм Kyber и текущий алгоритм ECC используются для установления сеанса TLS и получения ключей сеанса, которые будут использоваться для шифрования содержимого, совместно используемого во время сеанса TLS.

IBM Key Protect управляет защищенными хранилищами криптографических ключей. Повышение безопасности TLS гарантирует, что криптографические ключи клиента и их операции защищены от будущих взломов во время передачи. IBM представила новую отдельную конечную точку Key Protect в общедоступном облаке для поддержки TLS 1.3 с усиленным гибридным режимом Kyber. Гибридный режим поддерживает следующие три размера клавиш:

- p256_kyber512: объединяет kyber512 с ECDH с использованием кривой p_256. Безопасность L1.

- p384_kyber768: объединяет kyber768 с ECDH с использованием кривой p_384.

Безопасность L3. (Рекомендация по умолчанию.)

Безопасность L3. (Рекомендация по умолчанию.) - p521_kyber1024: объединяет kyber1024 с ECDH с использованием кривой p_521. Безопасность L5.

Сертификат CA для этой конечной точки TLS 1.3 QSC продолжает поддерживать классическую цифровую подпись ECC, чтобы пользователи могли использовать свои существующие классические сертификаты без необходимости внесения изменений. Эта часть не была обновлена с помощью Kyber Dilithium, чтобы избежать сбоев. См. более подробную документацию по Key Protect.

Как QSC используется в Key Protect?

Пакет SDK Key Protect Client улучшен для поддержки алгоритмов QSC в гибридном режиме. Пользователи могут использовать этот пакет SDK для подключения к конечной точке с поддержкой Key Protect QSC.

Прокси-серверы, такие как HAProxy и Nginix, созданы с библиотеками с поддержкой QSC для поддержки алгоритмов QSC и QSC в гибридном режиме. Используя эти прокси-серверы в среде, в которой выполняются ваши рабочие нагрузки, вы можете использовать терминацию QSC TLS. IBM также предоставляет настраиваемые контроллеры Ingress с поддержкой QSC для IBM Cloud Kubernetes Service и Red Hat OpenShift в кластерах IBM Cloud.

IBM также предоставляет настраиваемые контроллеры Ingress с поддержкой QSC для IBM Cloud Kubernetes Service и Red Hat OpenShift в кластерах IBM Cloud.

Используя прокси-серверы с поддержкой QSC и контроллеры Ingress с поддержкой IBM QSC, клиенты могут использовать алгоритмы QSC, как описано в следующих сценариях:

Сценарий 1

Клиент или приложение Key Protect, использующие API Key Protect и работающие в Kubernetes рабочий узел в кластере IBM Cloud Kubernetes Service может использовать алгоритмы QSC TLS. Кластер Kubernetes включает два изменения:

- Пользовательский контроллер Ingress с поддержкой QSC.

- HAProxy с поддержкой QSC в узле.

Благодаря этим двум изменениям завершение TLS на входе происходит в контроллере входа. На выходе завершение TLS происходит в QSC HAProxy, который устанавливает TLS-соединение QSC с Key Protect. В этом случае никаких изменений на стороне клиента не требуется:

Сценарий 2

Клиент Key Protect улучшен для использования алгоритма QSC в гибридном режиме. Трафик между клиентом и конечной точкой Key Protect представляет собой TLS гибридного режима QSC:

Трафик между клиентом и конечной точкой Key Protect представляет собой TLS гибридного режима QSC:

. Каковы основные преимущества использования IBM for QSC?

Обеспечьте надежную защиту ваших данных в будущем, используя самую надежную на сегодняшний день квантово-безопасную шифрованную связь. Усиление связи TLS для IBM Key Protect с QSC предоставляет клиентам IBM Cloud следующее:

- Альтернативный способ связи с Key Protect с использованием сеанса TLS 1.3, защищенного алгоритмами QSC, которые защищают протокол обмена асимметричными ключами для установления сеанса TLS.

- Возможность защиты материала ключа, используемого при шифровании конфиденциальных хранимых данных или других служб, от потенциальных взломов в будущем.

- Дополнительная защита для импорта материала ключа (главного корневого ключа) в сценариях использования собственного ключа (BYOK).

- Гибридный подход позволяет сосуществовать с текущими коммуникациями TLS.

- Современные алгоритмы QSC, поддерживаемые IBM Research (KYBER).

- С лучшей производительностью и самыми надежными алгоритмами по сравнению с несколькими другими CSP, пытающимися использовать QSC.

- Главный претендент на стандартизацию NIST предлагает высокую вероятность выбора.

- Гибкость для адаптации к окончательному выбору NIST QSC — когда это возможно — экономия затрат на разрыв/замену.

- Поддержка широчайшего набора клиентских источников (сейчас Linux, затем Windows и Mac).

Как начать?

Мы хотели как можно скорее сделать код QSC TLS IBM Key Protect доступным, и вы можете прочитать об этом в нашей документации.

Посетите наш каталог, чтобы попробовать его. Начните защищать свои конфиденциальные данные в IBM Cloud от угроз после квантовых вычислений уже сегодня. Приходите в IBM Cloud, где использование собственного ключа для защиты ваших ресурсов не подвергается опасности ни сейчас, ни в будущем. Мы приветствуем ваши отзывы в любое время.

Представляем IBM Cloud Key Protect KMS с поддержкой BYOHSM для развертываний IBM Cloud Satellite

Обеспечение защиты данных там, где это необходимо.

Поскольку защита данных во всем мире становится все более важной для организаций, переходящих на гибридное облако ИТ, IBM Cloud представляет возможность IBM Key Protect для IBM Cloud поддерживать шифрование данных в новых средах IBM Cloud Satellite. Теперь у вас есть возможность использовать Key Protect где угодно — либо в IBM Cloud, у других поставщиков облачной инфраструктуры, либо локально. IBM Key Protect на IBM Cloud Satellite обеспечивает безопасные службы данных ближе к тому месту, где они необходимы, с дополнительным преимуществом безопасности, позволяющим вам иметь отдельный и прямой контроль над вашим «корнем доверия» с возможностью использования собственного аппаратного модуля безопасности (BYOHSM). .

Что такое собственный аппаратный модуль безопасности (BYOHSM)?

Шифрование является строительным блоком для любого безопасного развертывания ИТ. При защите данных в состоянии покоя организации используют алгоритмы симметричного шифрования, которые полагаются на ключ для шифрования и расшифровки информации для владельца или держателей этого ключа. В крупных организациях с несколькими устройствами хранения данных или репозиториями обработка жизненного цикла множества ключей для каждого устройства может стать административным кошмаром и угрозой безопасности, особенно если часть инфраструктуры открыта для персонала, не имеющего права доступа к данным ( как в облачном развертывании).

В крупных организациях с несколькими устройствами хранения данных или репозиториями обработка жизненного цикла множества ключей для каждого устройства может стать административным кошмаром и угрозой безопасности, особенно если часть инфраструктуры открыта для персонала, не имеющего права доступа к данным ( как в облачном развертывании).

Чтобы решить эти проблемы, IBM предоставляет службы управления ключами (KMS), такие как IBM Key Protect для IBM Cloud или IBM Cloud Hyper Protect Crypto Services, которые управляют жизненным циклом ключей шифрования данных, а также защищают и изолируют их для отдельных пользователей путем дополнительного шифрования. ключи шифрования данных с корневым ключом, принадлежащим пользователю (шифрование оболочки).

KMS также управляет жизненным циклом корневых ключей пользователя и гарантирует, что они доступны только их законному владельцу. Чтобы обеспечить безопасность и изоляцию этих корневых ключей, системы KMS полагаются на высочайший уровень шифрования и безопасное хранилище, обеспечиваемое аппаратными модулями безопасности (HSM). HSM — это наиболее безопасный вариант защиты ключей и секретов шифрования, но они дороги и требуют высокого уровня навыков для настройки и эксплуатации. Таким образом, IBM Cloud снял это бремя с конечных потребителей, и мы включили управление HSM в состав службы KMS.

HSM — это наиболее безопасный вариант защиты ключей и секретов шифрования, но они дороги и требуют высокого уровня навыков для настройки и эксплуатации. Таким образом, IBM Cloud снял это бремя с конечных потребителей, и мы включили управление HSM в состав службы KMS.

Существует два варианта обработки корневых ключей в управляемом решении KMS-HSM. оперативно разделены в общем HSM.

Обе модели управляют полными операциями службы KMS-HSM, где вариант 1 — многопользовательский (Key Protect), а вариант 2 — одиночный (Hyper Protect Crypto Services).

IBM хочет помочь этим организациям добиться большей гибкости в конфигурациях безопасности и разрешить разделение ответственности за то, где хранится корневой ключ и где он используется. С этой целью мы вводим концепцию «Принеси свой собственный HSM» (BYOHSM), которая отражает отделение KMS от HSM, при котором KMS остается управляемой службой в расположении IBM Cloud Satellite, но HSM полностью принадлежит и управляется пользователем (обычно локально). По сути, это третий вариант конфигурации KMS, при котором пользователь хранит свои ключи под управлением HSM, а администрирование и обработка жизненного цикла ключей передаются службе. Это обеспечивает более строгий контроль над секретными данными или разделением поставщиков.

С этой целью мы вводим концепцию «Принеси свой собственный HSM» (BYOHSM), которая отражает отделение KMS от HSM, при котором KMS остается управляемой службой в расположении IBM Cloud Satellite, но HSM полностью принадлежит и управляется пользователем (обычно локально). По сути, это третий вариант конфигурации KMS, при котором пользователь хранит свои ключи под управлением HSM, а администрирование и обработка жизненного цикла ключей передаются службе. Это обеспечивает более строгий контроль над секретными данными или разделением поставщиков.

IBM Key Protect для IBM Cloud — это многопользовательская служба IBM Cloud KMS для безопасного обслуживания и управления жизненным циклом симметричных ключей для широкого набора серверных облачных служб и пользовательских приложений. Key Protect использует метод BYOK для обработки корневых ключей и сохраняет их в управляемом облачном HSM.

В связи с расширением местоположений Satellite для IBM Cloud возникла необходимость в предоставлении услуг KMS для клиентских рабочих нагрузок и для многих служб IBM Cloud, обрабатывающих данные в местоположениях Satellite организации. IBM Cloud Satellite расширяет услуги и программное обеспечение IBM Cloud до выбранной клиентом инфраструктуры. Тип оборудования, которым пользователь может владеть и управлять, называется HSM. По сути, это настраивает конфигурацию Key Protect на Satellite для предоставления конфигурации BYOHSM.

IBM Cloud Satellite расширяет услуги и программное обеспечение IBM Cloud до выбранной клиентом инфраструктуры. Тип оборудования, которым пользователь может владеть и управлять, называется HSM. По сути, это настраивает конфигурацию Key Protect на Satellite для предоставления конфигурации BYOHSM.

Почему KMS с BYOHSM для IBM Cloud Satellite?

IBM Cloud Satellite предлагает пользователям возможность использовать свои инвестиции в существующую инфраструктуру, одновременно пользуясь преимуществами гибкости и гибкости облака, последовательно и безопасно. Одним из таких преимуществ является возможность развертывания своих рабочих нагрузок и приложений с данными в управляемой среде.

Шифрование обеспечивает безопасность конфиденциальных данных в этих рабочих нагрузках. Системы KMS необходимы для управления всеми корневыми ключами, необходимыми для эффективного и безопасного шифрования/дешифрования конфиденциальных данных, хранящихся в хранилищах данных Satellite. Учитывая, что организации используют инфраструктуру по своему выбору для своих спутниковых местоположений, они сохраняют право собственности и ответственность за HSM.

Эта конфигурация обеспечивает дополнительный уровень безопасности, при котором корневые ключи инициируются и размещаются на этом полностью принадлежащем пользователю устройстве HSM (BYOHSM). Все криптографические операции выполняются в HSM, и ключи никогда не покидают границы FIPS (HSM) в чистоте. Таким образом, пользователи имеют полный контроль над клавишами и операциями. В управляемой службе KMS нет обработки криптографических операций. Организации получают преимущества запуска однопользовательской службы KMS в выбранном ими месте, при этом корневые ключи находятся под контролем их собственной инфраструктуры HSM.

Что выпускает IBM для внедрения шифрования в IBM Cloud Satellite?

IBM Cloud Satellite предлагает передовые возможности для совместного размещения преимуществ услуг IBM Cloud. Многие из этих концепций и архитектур являются новыми для пользователей, и ключевые сервисы IBM Cloud только начинают поддерживать эту модель развертывания. Однако Satellite предлагает большую гибкость и эксплуатационные преимущества.

Учитывая, что шифрование (и KMS) имеет решающее значение для защиты данных в облаке, IBM представляет поддержку службы Key Protect на Satellite, чтобы пользователи могли защищать свои данные в нужном им месте Satellite. Вводное предложение дает пользователям возможность ознакомиться с операциями и преимуществами наличия KMS с BYOHSM в вашем спутниковом местоположении. Вы работаете с HSM и управляете им, пока IBM работает и управляет службой Key Protect KMS в вашей инфраструктуре. Это внедрение будет поэтапным, чтобы ускорить доступность технологии. Первоначальный объем Key Protect на IBM Cloud Satellite будет охватывать следующие характеристики:

- Служба KMS SaaS, управляемая IBM Cloud, развернута в пользовательской инфраструктуре Satellite. Поддерживается только локальная инфраструктура с определенной предварительной конфигурацией, включая HSM.

- All Key Protect Поддерживаются операции обработки ключей KMS.

- Все операции по управлению ключами доступны через API.

Пользовательский интерфейс управляет предоставлением услуги Key Protect в местоположении Satellite.

Пользовательский интерфейс управляет предоставлением услуги Key Protect в местоположении Satellite.

- Развернуты только спутниковые местоположения из хост-региона MZR Восток США.

- Высокая доступность (HA) с тремя зонами для KMS, включенного в службу SaaS. HA для HSM является необходимым условием и принадлежит пользователю.

- Поддержка только HSM для моделей Thales A7xx.

- Автоматическая подготовка Key Protect для Satellite из консоли Key Protect хоста IBM Cloud MZR.

- Pre-req для Satellite, инфраструктуры, HSM и среды IBM Cloud Databases доступны на Satellite перед развертыванием.

- Поддерживаемые службы с включенным шифрованием: Red Hat OpenShift на Satellite (другие службы данных, такие как Cloud Object Store, запланированы в дорожной карте)

- Существует ознакомительный бесплатный пробный пакет, ограниченный одним экземпляром Key Protect на Satellite для каждой учетной записи. Переход на платный план ожидается после окончания вводного периода.

Существуют дополнительные расходы, связанные с инфраструктурой IBM Cloud Satellite и самим местоположением.

Существуют дополнительные расходы, связанные с инфраструктурой IBM Cloud Satellite и самим местоположением.

Как развертывается IBM Cloud Key Protect в IBM Cloud Satellite?

На следующей архитектурной схеме показаны отношения между различными компонентами Key Protect и то, как они поддерживают развертывание Satellite и шифрование первых служб :

Каждое местоположение Satellite подключается к многозонному региону IBM Cloud (MZR) в качестве хоста, откуда среда Satellite предоставляется после того, как будет доступна необходимая организационная инфраструктура. Для развертывания Key Protect в сателлитном расположении должна быть доступна дополнительная инфраструктура (включая развертывание/настройку HSM HA) и среда IBM Cloud Databases (ICD). В этот момент вы будете готовы развернуть экземпляр Key Protect for Satellite из консоли Key Protect.

Подготовка установит кластеры Key Protect и подключится к доступным модулям HSM с предоставленной информацией. После того, как Key Protect будет подготовлен и запущен, ваши приложения смогут начать использовать Key Protect через его интерфейс API. Конечную точку службы Key Protect можно получить в IBM Cloud GhoST.

После того, как Key Protect будет подготовлен и запущен, ваши приложения смогут начать использовать Key Protect через его интерфейс API. Конечную точку службы Key Protect можно получить в IBM Cloud GhoST.

По мере развертывания дополнительных облачных служб IBM в вашем местоположении Satellite вы можете разрешить этим службам использовать ваши ключи (корень доверия) из Key Protect. По мере настройки служб (таких как Red Hat OpenShift в IBM Cloud) или приложений вы должны использовать элементы управления IAM, чтобы предоставить доступ соответствующим пользователям для обработки корневых ключей пользователей для каждой службы и вашего приложения. Используемые корневые ключи пользователей генерируются и хранятся в локальном HSM, принадлежащем и контролируемом организацией.

Key Protect будет координировать обработку ключей шифрования данных (DEK) для служб, использующих корневые ключи в HSM. Все действия Key Protect KMS проверяются, кэшируются и отправляются в Activity Tracker в хост-регионе IBM Cloud MZR для составления отчетов о соответствии. Key Protect KMS предоставляется как услуга, управляемая IBM Cloud. Таким образом, он предоставляет те же SLA и гарантии, что и другие услуги, включая управление высокой доступностью и соответствие операционным требованиям. Единственным исключением являются процессы и конфигурация инфраструктуры, ответственность за которые лежит на пользователе. Например, процесс аварийного восстановления не рассматривается в этом SLA, так как пользователь должен самостоятельно предоставить дополнительную инфраструктуру и настройку для подготовки к аварийному восстановлению. Дополнительные сведения см. в документации по Key Protect.

Key Protect KMS предоставляется как услуга, управляемая IBM Cloud. Таким образом, он предоставляет те же SLA и гарантии, что и другие услуги, включая управление высокой доступностью и соответствие операционным требованиям. Единственным исключением являются процессы и конфигурация инфраструктуры, ответственность за которые лежит на пользователе. Например, процесс аварийного восстановления не рассматривается в этом SLA, так как пользователь должен самостоятельно предоставить дополнительную инфраструктуру и настройку для подготовки к аварийному восстановлению. Дополнительные сведения см. в документации по Key Protect.

Каковы основные преимущества использования Key Protect в IBM Cloud Satellite?

Защитите свои важные данные ближе к своему ИТ-отделу, используя самую мощную и гибкую KMS с поддержкой BYOHSM. Локализация Key Protect предоставляет пользователям IBM Cloud следующие преимущества:

- Обеспечивает защиту важных данных, используемых службами и приложениями в совместном развертывании Satellite.

) часто переводится дословно, поскольку обозначает акробатическую череду имитации падения. Данное слово часто используется людьми, чья профессия связана с эффектными упражнениями – фигуристы, циркачи и т. д. Каким образом используется для КАСКО расшифровка? Логика сторонников данного толкования такова, что ущерб по этой страховой программе – лишь имитация для владельца ТС, ведь он будет восстановлен бесплатно.

) часто переводится дословно, поскольку обозначает акробатическую череду имитации падения. Данное слово часто используется людьми, чья профессия связана с эффектными упражнениями – фигуристы, циркачи и т. д. Каким образом используется для КАСКО расшифровка? Логика сторонников данного толкования такова, что ущерб по этой страховой программе – лишь имитация для владельца ТС, ведь он будет восстановлен бесплатно. Таким образом всех пешеходов предупреждали о его опасности. А первые выпущенные страховые полиса действительно имели изображения черепа.

Таким образом всех пешеходов предупреждали о его опасности. А первые выпущенные страховые полиса действительно имели изображения черепа. Безопасность L3. (Рекомендация по умолчанию.)

Безопасность L3. (Рекомендация по умолчанию.)

Пользовательский интерфейс управляет предоставлением услуги Key Protect в местоположении Satellite.

Пользовательский интерфейс управляет предоставлением услуги Key Protect в местоположении Satellite. Существуют дополнительные расходы, связанные с инфраструктурой IBM Cloud Satellite и самим местоположением.

Существуют дополнительные расходы, связанные с инфраструктурой IBM Cloud Satellite и самим местоположением.